인공지능 보안 엔드포인트 (EDR) – Cybereason

2018년 보안의 Keyword는 EDR (End-Point Detection & Response) 입니다.

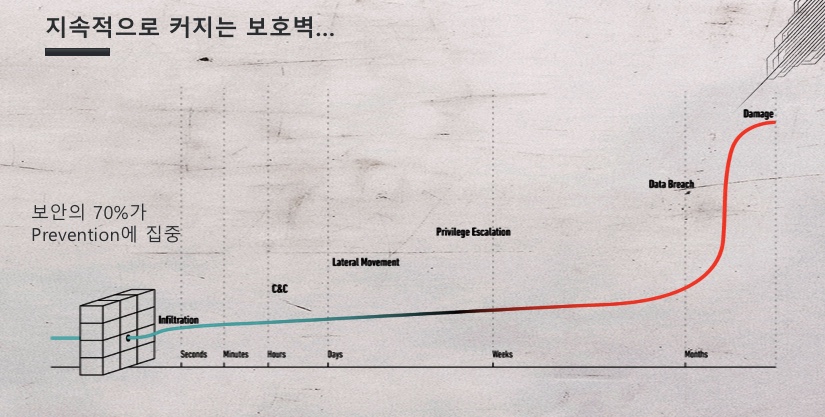

지금까지 보안에대한 지속적인 투자가 Prevention 에 집중 되어 있는 것이 현실입니다.

그렇지만 계속되는 보안 사고는 끊임없이 발생하고 있습니다.

문제는 다양하게 진화하는 멀웨어 또는 File-less 공격, 변칙적인 상황 인지 등에서 정확하게 악성을 탐지 하지 못하는데 있습니다.

이러한 이유에서 EDR 업계에 강자로 자리를 잡고 있는 사이버리즌 (Cybereason) 을 소개 하고자 합니다.

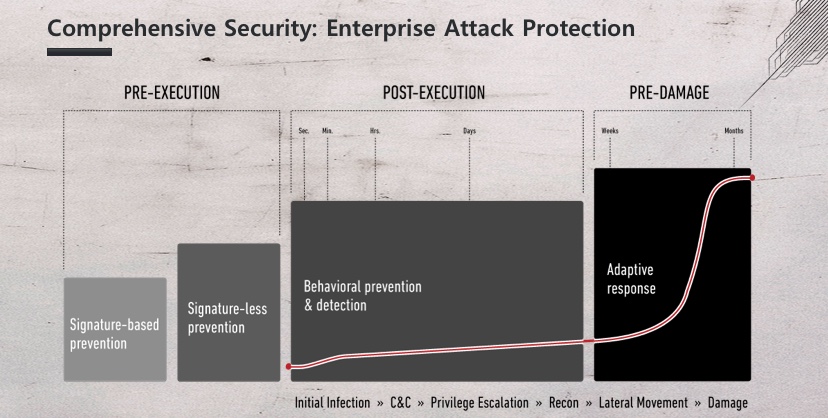

EDR 솔루션의 고유한 기능은 탐지와 분석으로부터 출발 합니다.

탐지는 다양하게 진화하는 멀웨어 또는 File-less 공격, 변칙적인 상황 인지 등에서 정확하게 악성을 탐지 하는 것 즉 실제 피해가 발생 하기전에 선 대응 할수 있도록 지원 해야 합니다.

분석은 빠른 판단과 조치를 할 수 있는 직관적인 정보 제공 (타임라인, 연결성, 관련 증거 등 제공)

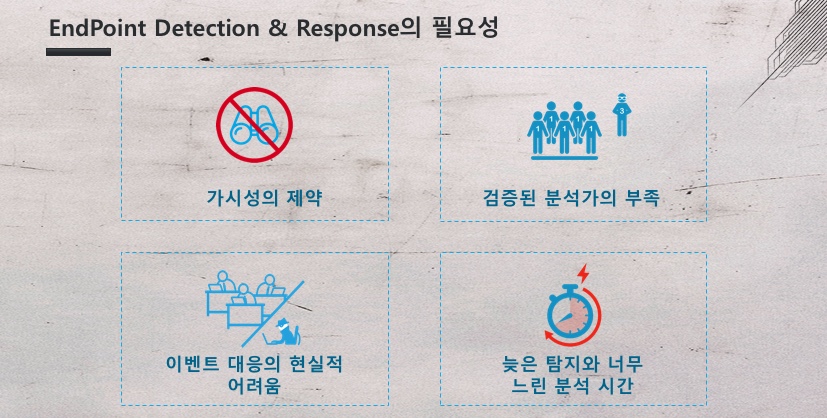

이러한 EDR 이 필요한 이유는 아래와 같습니다.

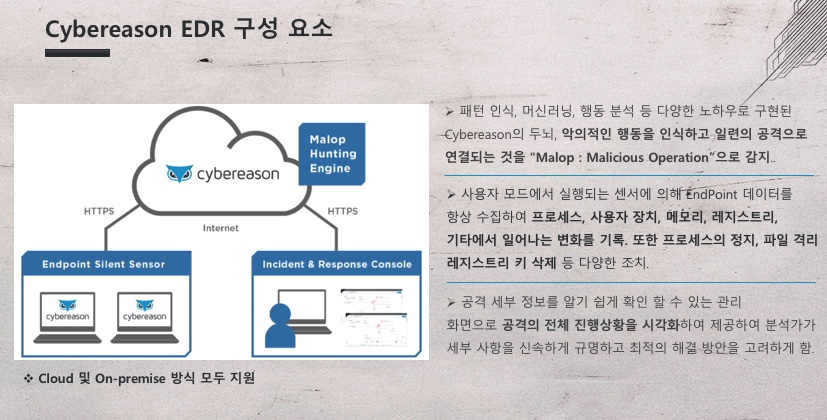

그렇다면 이솔루션의 구성요소를 알아 보겠습니다.

Data collection (서버 or 클라이언트) 센서는 사이버 공격 탐지에 필요한 시스템 레벨 데이터만 수집.

수집되어지는 정보는 아래와 같습니다.

• Process 정보: Including process type, process name, the parent/child processes, memory usage, session ID, network connections, owner name, privileges, security context, and start and end time.

• Connections 정보: Including local IP address and port, remote IP address and port, transport protocol, transmitted or received bytes, and start and end time.

• File 정보: Including information related to file’s full path, file attributes, file size, creation and modification date, versions, reputation information, and file hash.

• Driver 정보: Including name, signed, path, hash, version, size, and file info.

• Auto-run 정보: Including registry and configuration information that allows software to automatically execute and start on login.

• System mount points: Including drive letter, device name, volume name, and media type.

• Machine 정보: Including machine name, OS version, platform architecture, and time zone.

• User 정보: Including username, domain logon time, domain, password age, and privileges. The user information enables detection of abnormal user behaviour and malicious behaviours

** 현재 국내 기업 15,000 Devices 를 사용 중에 있습니다.

또한 Cybereaseon EDR Kernel 부분을 사용 하지 않기 때문에 설치 이후에 리부팅이 필요 없으며, 기존에 사용중이 다른 그 어떤 프로그램과 충돌이 없습니다.

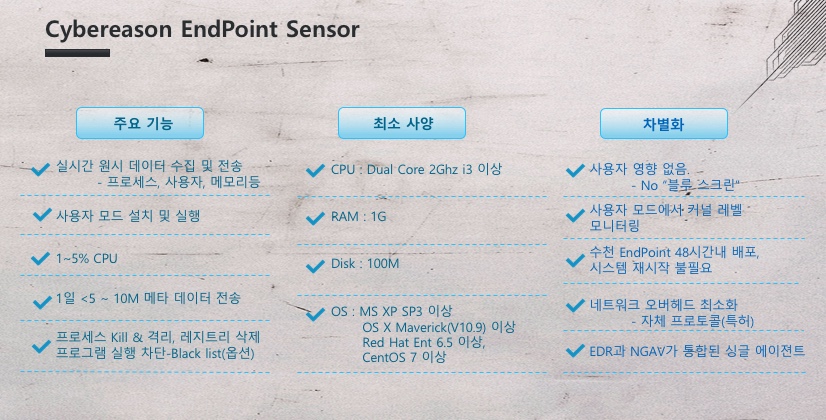

그럼 EndPoint Sensor 에 대해서 알아 보겟습니다.

타사는 File-less 멀웨어(Power-shell 활용한) 공격을 Whist list방식으로 차단,

Cybereason EndPoint 센서는 고유한 기능을 사용하여 사용자 모드에서 실행되며 지속적으로 커널 레벨에 대한 깊은 가시성을 확보합니다. Cybereason은 공격에 대해 커널 레벨 드라이버들과 동일한 가시성을 확보하기 위해 수년간을 운영체제 메커니즘 연구에 투자하였습니다. 이것은 사용자에 대한 영항은 최소화 하면서도 악성 활동을 탐지하는 데 필요한 데이터에 접근 할 수는 있는 고유한 기술을 확보하게 하였습니다.

No “블루 스크린( blue screens) ” 센서는 사용자 모드에서 실행되므로 다른 소프트웨어 또는 OS 작업과 충돌 할 수 없게 설계되어 이미 인스톨 되어 운영중인 다양한 소프트웨에와의 사전 통합 테스트를 최소화 할수 있습니다.

메모리 5% 이내 사용 센서는 EndPoint 리소스를 일정 부분 이상 점유하지 않도록 하는 기능을 포함하고 있습니다.

사용자 작업 방해 없음 센서에는 사용자가 실행중인 작업의 속도를 늦추지 않도록 센서 활동 우선 순위를 결정할 수 있는 컨트롤이 포함되어 있습니다.

효율적인 모니터링을 위한 특허받은 통신 프로토콜 EndPoint 활동에 대한 진정한 가시성은 매일 수 만개의 EndPoint 이벤트를 수집하는 것을 의미합니다. 이런 정보의 수집과정은 수천개의 EndPoint가 있는 환경에서도 상당한 네트워크 오버 헤드가 발생할 수 있습니다. 대역폭이 제한 될 수 있는 원격지의 EndPoint에서도 마찬가지 입니다.

EndPoint 데이터 실시간 효율적 전송 Cybereason은 가능한 한 효율적으로 이 정보를 전송할 수있는 독점적인 바이너리 프로토콜을 고안했습니다. 이 프로토콜은 가능한 적은 데이터를 사용하여 시스템 상태의 변화를 표현하고 트래픽의 급증을 피하면서 네트워크에 대한 영향을 최소화하도록 설계되었습니다

필요시 원시 데이터 즉시 수집. 사고가 발생하면 대응팀은 Cybereason을 사용하여 필요할 때 원시 파일 및 메모리 데이터를 확보 할 수 있습니다. 이를 통해 멀웨어 및 포렌식 분석가가 사건의 근본 원인을 이해하고 공격자에대해 더 많이 이해할 수 있습니다.

결과적으로 Cybereason EndPoint 센서는 하루 10MB 미만의 네트워크 오버 헤드와 2-3 %의 평균 CPU로드 및 50MB RAM을 사용합니다. 이 낮은 오버 헤드로도 시스템은 많은 양의 데이터를 수집합니다.

수집되는 데이터는 다음과 같습니다.(위에서 언급 드렸지만 다시 알려 드립니다.)

부모 / 자식 프로세스, 메모리 사용, 네트워크 연결, 시작 / 종료 시간 등의 프로세스 정보.

로컬 및 원격 IP 주소 및 포트 프로토콜, 전송 또는 수신 바이트, 시작 / 종료 시간 등의 연결 정보.

파일 속성, 버전, 평판 정보 및 파일 해시 등의 파일 정보.

레지스트리 및 구성 정보를 포함한 자동 실행 및 예약 된 작업 정보.

사용자 이름, 도메인, 암호 사용 기간 및 권한을 포함한 사용자 정보

Cybereason EndPoint 센서는 행동을 이해하고 악의적인 활동을 탐지 할 수있는 시스템 수준의 메타데이터를 수집합니다.

센서는 별도의 지시가 없는 한 실제 파일 내용, 네트워크 패킷 정보 또는 사용자의 중요한 정보를 수집하지 않습니다.

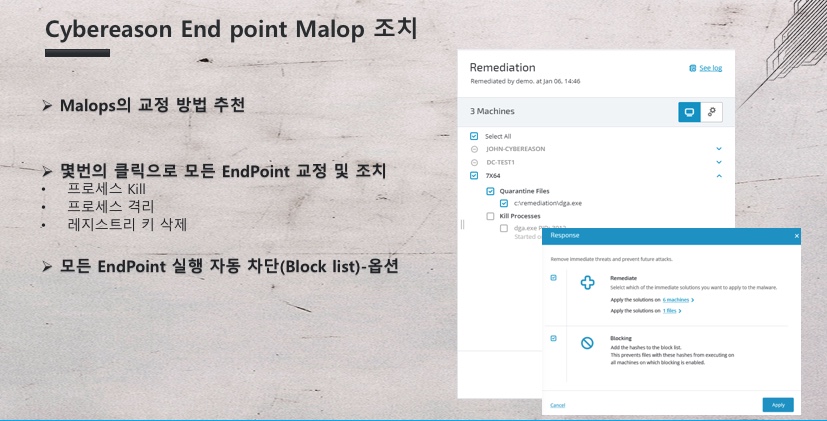

공격 대응 : 치료, 격리 및 예방

위협 탐지외에 Cybereason EndPoint 센서는 자동으로 공격을 방해합니다.

손상된 시스템의 네트워크 격리 Cybereason은 공격을 방해하고 침해된 호스트를 네트워크에서 격리하여 공격을 고립 시키고 심층적 분석이 필요할 경우에 분석가들에게만 접근을 허용 할 수 있습니다.

탐지된 위협 자동 치료

Cybereason이 위협을 탐지하면 프로세스 종료, 파일 격리 및 레지스트리 키 삭제와 같은 치료 활동을 자동화 할 수 있습니다.

랜섬웨어 행위 탐지 및 중단

Cybereason은 파일 및 네트워크 활동을 검사하여 사용자 파일의 대량 암호화를 시도하는 ransomware의 징조를 감시합니다.

Cybereason 또한 미끼 파일들을 암호화하는 랜섬웨어의 시도를 탐지하고 차단하는 매커니즘을 발동시켜 감염된 유저로부터 랜섬웨어를 차단합니다.

예방을 위한 선택적 커널 레벨 드라이버 Cybereason은 멀웨어를 인지하고 실행을 방지할(해쉬값) 수 있도록 커널 레벨 드라이버를 옵션으로 제공합니다. 이것은 공격 확산을 사전에 차단할 수 있는 보호 계층이 추가됩니다.

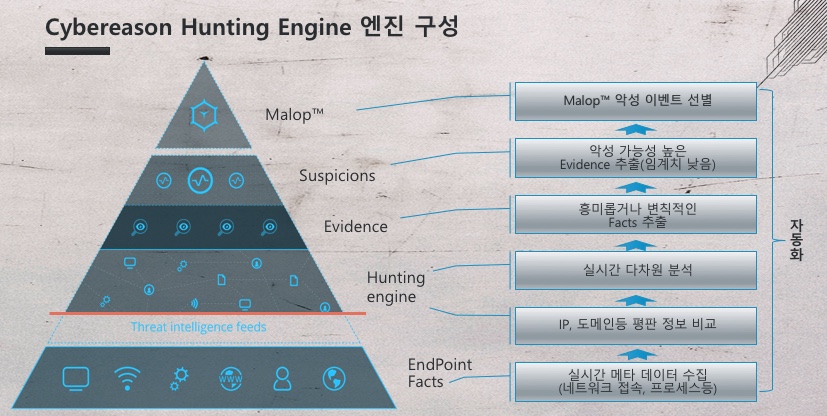

그러면 실제로 Cybereaseon Hunting 엔진 구성에 대하여 알아 보도록 하겠습니다.

또 다른 이 엔진의 특징에 대하여 소개 하겠습니다.

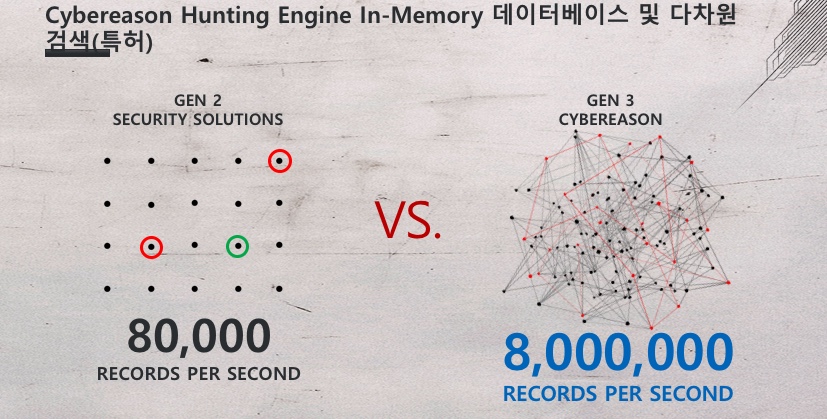

사이버리즌 헌팅 엔진은 스트리밍, 엔티티 상관 관계 분석을 수행하는 인메모리 데이 터 저장소입니다. 헌팅 엔진은 매초 수백만 개의데이터 조각을 가져오며 데이터 사 이에 수천만 개의 관계를 분석하고 유지합니다.

헌팅 엔진은 빠르고, 확장할 수 있는 그래프 데이터베이스입니다. 그래프는 노드, 링크 및 속성을 사용하여 데이터와 해당 관계를나타냅니다.

디스크에서 데이터를 검색하는 대신 메모리 내에서 실행됩니다. 메모리 작업은 디스 크 요청보다 수천 배 빠른 속도로 수행되므로

헌팅 엔진이 훨씬 신속하게 쿼리에 응답 할 수 있습니다. 또한 최근의 컴퓨팅은 많은 양의 메모리를 비용 효율적으로 사 용할 수 있게하여 단일 시스템에서 대형 환경정보를 그래프로 표현할 수 있으며 여러 시스템이 함께 작동하여 데이터베이스 간 관계를 설정하고 표현할 수 있습니다.

헌팅 엔진은 끊임없이 진화하는 실시간 당신의 환경을 메모리 내에 유지하기 하기 위해 그 데이터에 대해서 매초마다 수만개의 쿼리를 수행하고 적응합니다.

예를들어 사이버리즌에서 수집하는 모든 요소(모든 사용자, 호스트, 프로세스, 네트워크 연결, 자동 실행 등등)가 헌팅 엔진에 공급됩니다. 요소 간의 관계는 링크를 사용하여 헌팅 엔진에 표시됩니다. 이러한 노드는 점점 더 많은 데이터가 헌팅 엔진에 공급됨에 따라 지속적으로 추가되며 더 많은 관계가 설정됩니다.

특정 사용자가 실행한 모든 프로세스를 이해하려는 경우에 헌팅 엔진은 해당 사용자와 그 사용자가 실행한 모든 프로세스 사이에 연결성이 있으므로 쉽게 처리 할 수 있습니다. 마찬가지로, 특정 프로세스에 의해 만들어진 모든 연결성을 이해하고자한다면 프로세스와 모든 네트워크 연결 사이에 연결성이 있기 때문에 이는 또한 간단하게 알수 있습니다.

과거에는 확장성 제약으로 발생하는 문제를 해결하기 많은 노력을 했습니다. 특히 관계형 데이터베이스는 부적절한 것으로 입증되었으며, 많은 사람들이 Hadoop®, 컬럼 데이터베이스 및 기타 NoSQL 엔진과 같은 기술을 사용하여 문제를 해결하려고 시도했습니다. 각각의 경우에 이러한 접근법은 데이터 처리, 분석 능력 및 스토리지 검색과 관련된 문제로 인해 확장할 수 없었습니다.

사이버리즌 헌팅 엔진은 악의적인 활동을 식별하고 논리적인 방식으로 확장하여헌팅 엔진은 단순히 수집 된 데이터를 저장하지 않습니다. 사전 구성된 탐지 모델을 사용하여 공격자가 해킹 캠페인을 실행하는 동안 사용하는 악성 활동 및 도구, 전술 및 절차 (TTP)를 검색합니다. 당신은 룰을 구성하고 튜닝하는데 시간을 허비할 필요가 없습니다. 당신은 즉시 위협을 탐지할 수 있습니다.

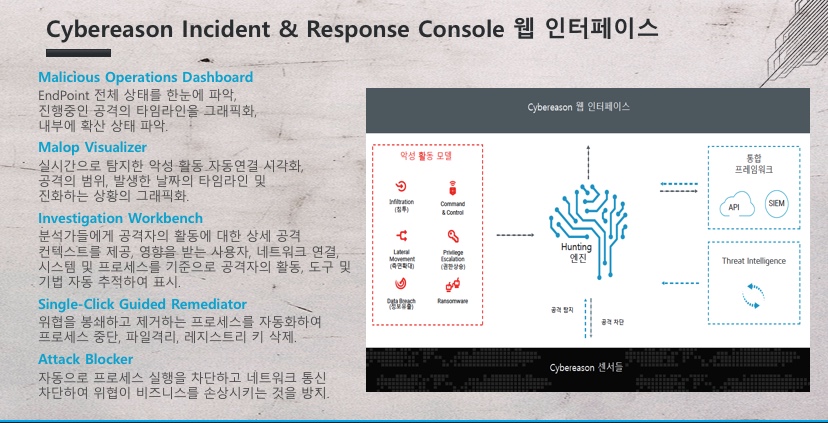

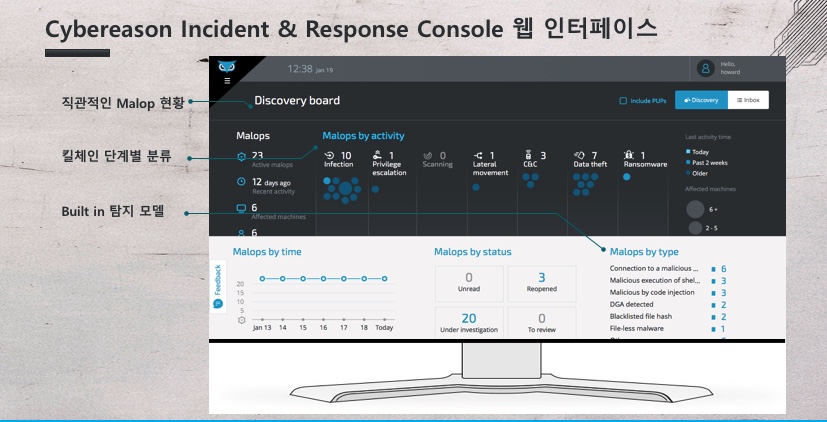

이러한 공격행위를 웹에서 인터페이스 되어지는 환경에 대하애 알아 보겠습니다.

Cybereason 웹 인터페이스

Cybereason 웹 인터페이스는 플랫폼에서 수집 한 정보를 사용하여 쉽게 이해할 수있는 시각적 공격 이야기를 전달합니다.

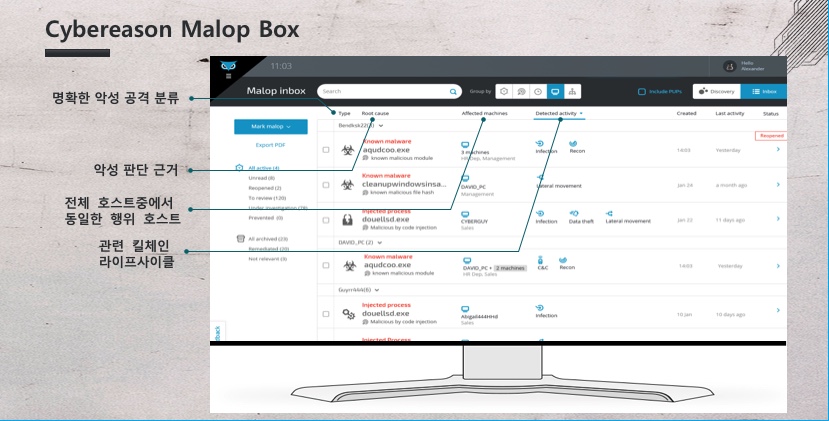

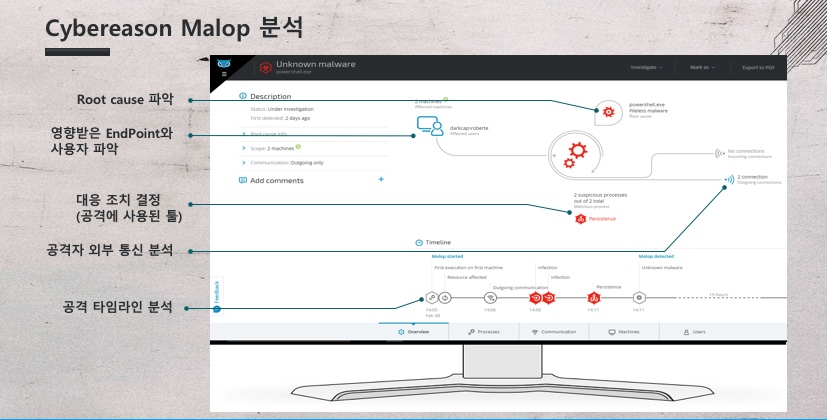

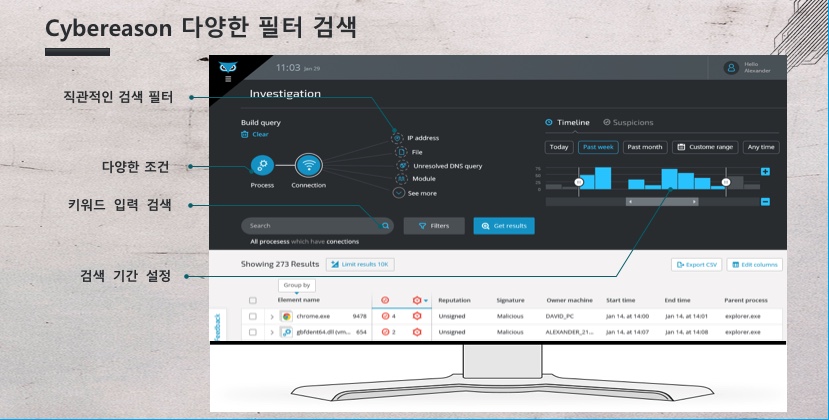

Cybereason 웹 인터페이스에서는:

Malicious Operations Dashboard EndPoint 전체 상태를 한눈에 파악할 수 있습니다. 현재 진행중인 악의적인 활동에대한 가시성과 얼마나 널리 퍼져 있는지 파악할 수 있으며 공격 정보를 공유할 수 있습니다.

Malop Visualizer 실시간으로 Cybereason에서 탐지한 악성 활동을 자동으로 연결하여 시각화합니다. 공격의 범위, 발생한 날짜의 타임 라인 및 진화하는 상황의 그림을 보여줍니다.

Investigation Workbench 분석가들에게 공격자의 활동에 대한 자세한 공격 컨텍스트를 제공합니다. 영향을 받는 사용자, 네트워크 연결, 시스템 및 프로세스를 기준으로 공격자의 활동, 도구 및 기법을 추적 할 수 있습니다.

Single-Click Guided Remediator 위협을 봉쇄하고 제거하는 프로세스를 자동화하여 프로세스를 중단하고 파일을 격리하며 레지스트리 키를 삭제할 수 있습니다.

Attack Blocker 자동으로 프로세스 실행을 차단하고 네트워크 통신을 차단하여 위협이 비즈니스를 손상시키는 것을 방지합니다.

Cybereason Live Threat Intelligence

Cybereason Live Intelligence는 플랫폼에 내장된 실제적인 인텔리전스를 생성하여 악의적인 작업을 자동으로 탐지합니다. Cybereason의 전문가팀은 전세계의 적대 행위를 감시하여 임박한 위험에 대한 조기 경보를 얻습니다.

Cybereason의 Threat Ingelligence는 바이너리를 “블랙리스트” 또는 “화이트리스트”로 단순하게 판단하는 다른 솔루션들과 다르게, 악성 행위 구분을 위한 차별화된 행위 접근방식으로 분석할 만한 가치가 있는지를 판단하는 하나의 요소로 활용 됩니다.

Cybereason Active Monitoring Team

Cybereason은 군인, 대학, 및 상업적 경험자들과 군대급 보안 전문가 군단을 모았습니다. 이 팀은 수십 년간 세계에서 가장 정교한 공격을 다루는 직접 경험을 가지고 있습니다. 포춘지 선정 500 대 기업을 대상으로 보안 운영 센터를 구축하고 Big Four 전문 서비스 조직 중 한 곳의 사고 대응 계획을 수립했습니다. 이 팀은 소규모 보안 팀에서부터 대규

모 국제 조직에 이르기까지 수백 개의 조직에 보안 교육을 개발하고 제공하는 광범위한 경험을 갖추고 있습니다.

Cybereason Active Monitoring Team에서 구체적이고 실행 가능한 알림을 받으십시오.

우리는 아래 사항을 제공 할 수 있습니다. :

Active monitoring Cybereason 전문가는 사용자 환경에서 악성 활동을 모니터링하고 분석합니다. 악의적인 활동이 확인되면 Cybereason이 알려주고 위협을 제거하는 방법을 알려줍니다.

In-depth investigation 잠재적인 심각한 문제의 경우 Cybereason 전문가가 데이터를 조사하고 사건을 신고하고 대응 계획을 개발할지 여부에 대한 독립적인 조언을 제공합니다.

보안팀은 Cybereason 플랫폼에 대한 완전한 액세스 권한을 얻으며 Cybereason의 조사 결과에 대한 유효성 검사 및 추가 조사를 수행 할 수 있습니다. 따라서 플랫폼 및 데이터를 완벽하게 제어하면서 관리되는 모니터링에 대한 전문지식을 얻을 수 있습니다.

타사 클라우드와 다르게 각 고객별 서버가 별도로 AWS에 생성되어 메타데이터가 보호되고 AWS의 접속 Audit 정보를 실시간으로 고객이 수신할 수 있습니다.

악성 행위의 탐지와 시각화

헌팅 엔진은 끊임없이 진화하는 실시간 당신의 환경을 메모리 내에 유지하기 하기 위해 그 데이터에 대해서 매초마다 수만개의 쿼리를 수행하고 적응합니다.

예를들어 사이버리즌에서 수집하는 모든 요소(모든 사용자, 호스트, 프로세스, 네트워크 연결, 자동 실행 등등)가 헌팅 엔진에 공급됩니다. 요소 간의 관계는 링크를 사용하여 헌팅 엔진에 표시됩니다. 이러한 노드는 점점 더 많은 데이터가 헌팅 엔진에 공급됨에 따라 지속적으로 추가되며 더 많은 관계가 설정됩니다.

특정 사용자가 실행한 모든 프로세스를 이해하려는 경우에 헌팅 엔진은 해당 사용자와 그 사용자가 실행한 모든 프로세스 사이에 연결성이 있으므로 쉽게 처리 할 수 있습니다. 마찬가지로, 특정 프로세스에 의해 만들어진 모든 연결성을 이해하고자한다면 프로세스와 모든 네트워크 연결 사이에 연결성이 있기 때문에 이는 또한 간단하게 알수 있습니다.

과거에는 확장성 제약으로 발생하는 문제를 해결하기 많은 노력을 했습니다. 특히 관계형 데이터베이스는 부적절한 것으로 입증되었으며, 많은 사람들이 Hadoop®, 컬 럼 데이터베이스 및 기타 NoSQL 엔진과 같은 기술을 사용하여 문제를 해결하려고 시도했습니다. 각각의 경우에 이러한 접근법은 데이터 처리, 분석 능력 및 스토리지 검색과 관련된 문제로 인해 확장할 수 없었습니다.

사이버리즌 헌팅 엔진은 악의적인 활동을 식별하고 논리적인 방식으로 확장하여 헌팅 엔진은 단순히 수집 된 데이터를 저장하지 않습니다. 사전 구성된 탐지 모델을 사용하여 공격자가 해킹 캠페인을 실행하는 동안 사용하는 악성 활동 및 도구, 전술 및 절차 (TTP)를 검색합니다. 고객은 룰을 구성하고 튜닝하는데 시간을 허비할 필요가 없습니다. 담당자는 즉시 위협을 탐지할 수 있습니다.

샘플예제 화면 (대시보그)

Option Module에 대한 소개입니다.

여기까지 소개 드렸습니다.

EDR 만 구축 하신 고객사도 있으며, EDR+NGAV 같이 구축한 사례도 있습니다.

모쪼록 적극적인 검토 바라며, 추가 질문 및 의문이 있으시면 아래 연락처 연락 주시기 바랍니다. - 감사합니다.

(주)비에이솔루션즈

02-576-5295

tomasmkim@basolutions.co.kr